知识点

1、ASP环境搭建组合

2、ASP-数据库下载&植入

3、IIS-短文件&解析&写权限

access 数据库一般后缀名 asp asa mdb(下载)

mdb文件他在网站目录下

这个安全问题已经非常古老了,现在基本上见不到。

ASP名词解释:Active Server Pages:动态服务器页面,一种微软开发的Web技术,用于创建具有动态功能的Web应用程序。ASP允许Web开发者将脚本语言(如VBScript或JScript)嵌入HTML页面中,以生成交互式的Web内容。

WEB安全攻防:

1、web源码

2、开发语言

3、中间件平台

4、数据库类型

5、第三方插件或软件

案例

ASP-数据库-MDB默认下载

ASP-数据库-ASP后门植入连接

ASP-中间件-IIS短文件名探针-安全漏洞

ASP-中间件-IIS文件上传解析-安全漏洞

ASP-数据库-MDB默认下载

小迪直接靠这招拿下了他学校的网站

思路:如果我们知道这个数据库的地址,尝试可以下载获取数据库文件,获取当前管理员账号密码信息

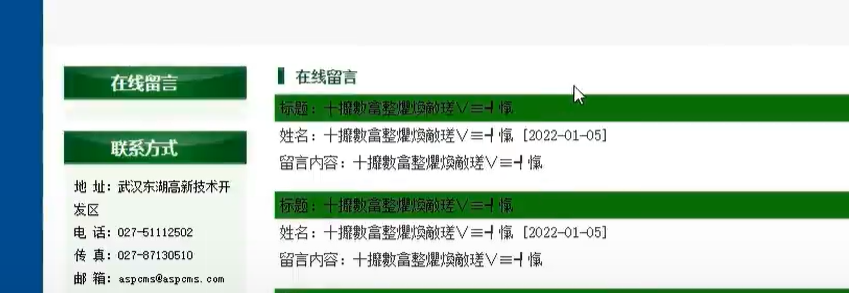

ASP-数据库-ASP后门植入连接

通过网站的留言功能植入后门,这个字符本身是加密过的,然后再用菜刀去进行连接就可以了打通了。

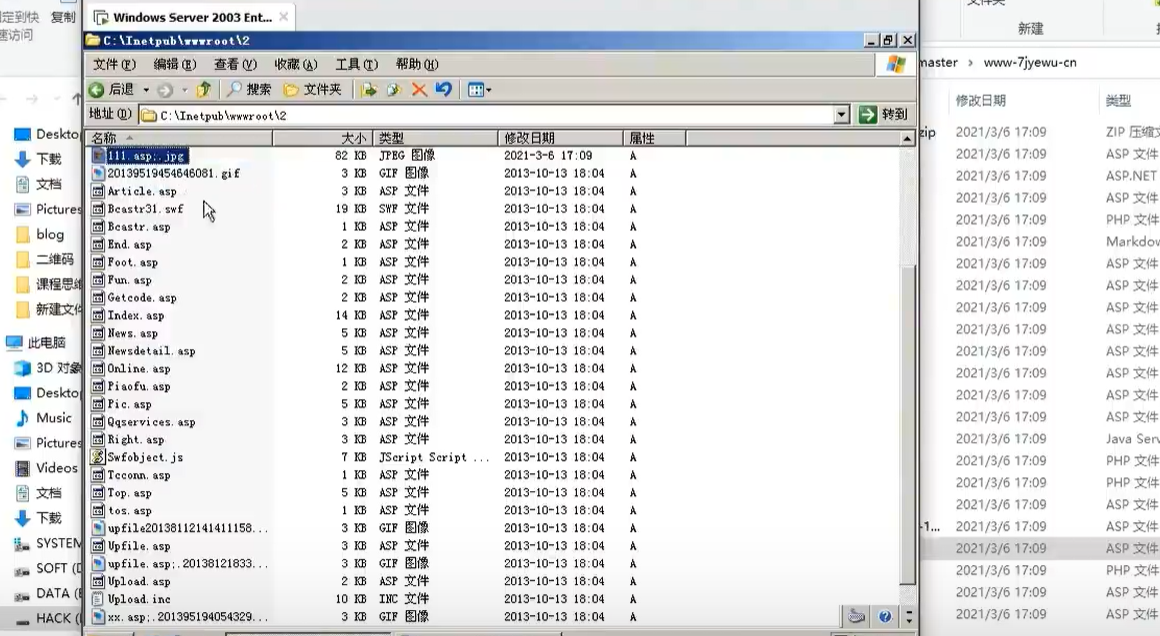

ASP-中间件-IIS短文件名探针-安全漏洞

当命名为111.jpg时,代码是没有办法正常解析的,但是当命名为111.asp;.jpg时,文件会显示未jpg文件,但是是可以正常解析代码的。

ASP-中间件-IIS文件上传解析-安全漏洞

一看就是非常老的漏洞了……,win系统都得2003,现在是见不到了。而且win服务器都不用了,都是linux的,而且还得是IIS中间件,可能性实在是几乎为0。asp语言也几乎被淘汰了,IIS版本得是6.0

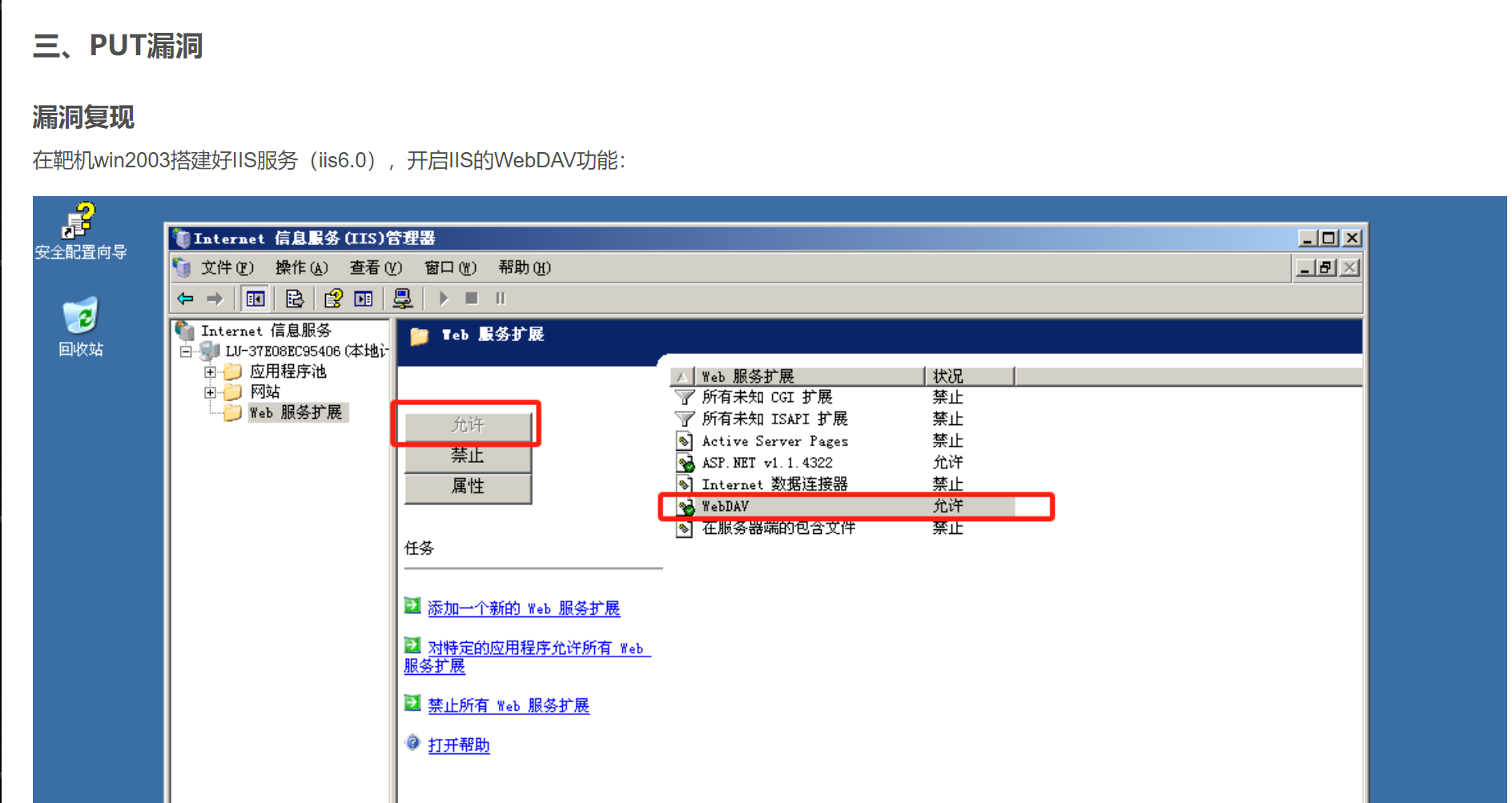

IIS-PUT漏洞成因:

开启了IIS的WebDAV功能

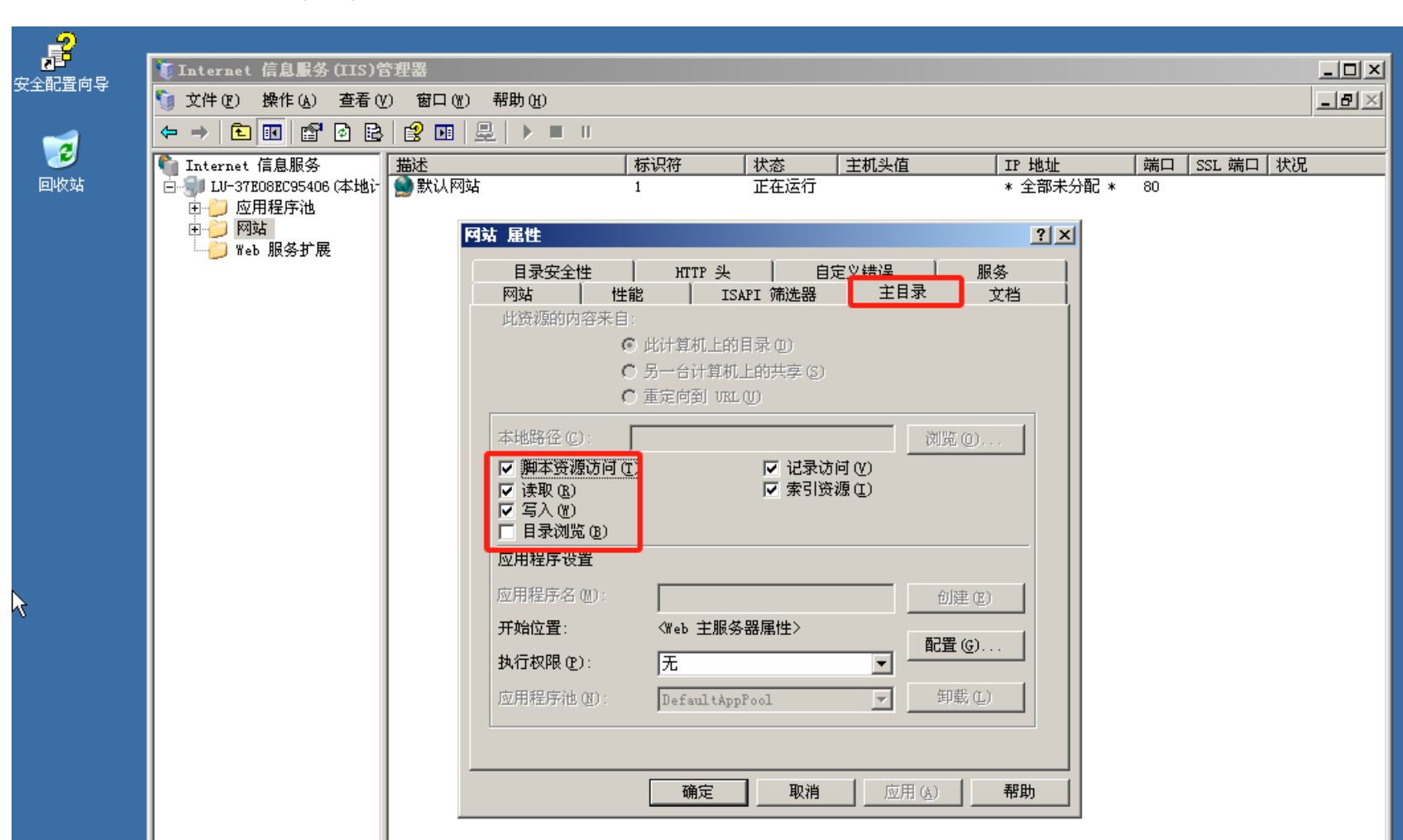

依次点击左侧网站,默认网站(右击),属性,主目录,勾选读取,写入、脚本资源访问

漏洞修复方案

1.在Web 服务扩展中关闭 WebDAV;2.禁用访客写入权限。