知识点

①PHP-全局变量$_SERVER

②MYSQL-插入语法INSERT

③输入输出-XSS&反射&存储

④安全问题-XSS跨站&CSRF等

案例

输入输出-XSS

搜索框功能实现代码

<form id="forml" name="forml" method="post">

<label for="search">内容搜索:</label>

<input type="search" name="search" id="search">

<input type="submit" name="submit" id="submit" value="提交">

</form>

<?php

include('config/conn.php')

$s=$_POST['search'];

$sql="select * from sy_guestbook where gName like '%$s%'";

$result=mysql_query($sql,$conn);

echo '你搜索的:"$s"'结果如下:''

?>

留言板功能实现代码

<form>

<p>

<label for="textfield">ID:</label>

<input type="text" name="id" id="textfield"

</p>

<p>

<label for="textfield">昵称</label>

<input type="text" name="name" id="textfield2"

</p>

<p>

<label for="textfield">QQ</label>

<input type="text" name="qq" id="textfield3"

</p>

<p>

<label for="textfield">内容</label>

<input type="text" name="content" id="textfield4"

</p>

<p>

<input type="submit" name="submit" id="submit" value="提交">

</p>

</form>

<p>

<?php

header("Content-type: text/html; charset=utf-8")

include('config/conn.php');

$i=$_POST['id']

$n=$_POST['name'];

$q=$_POST['qq'];

$c=$_POST['content']

if(!empty($i)){

$sql="INSERT INTO `sy_message` VALUES ('$i','$n','$q','$c', NULL, NULL,NULL,NULL)"

mysql_query($sql,$conn);

}

$sql1='select * from sy_message';

$result=mysql_query($sql1,$conn);

while($row=mysql_fetch_array($result)){

echo '<br><br><hr>'

echo 'ID:'.$row['id'].'<br>';

echo '昵称:'.'$row['name'].'<br>';

ehco 'QQ:'.$row['qq'].'<br>';

ehco '内容:'.$row['message'].'<br>';

}

?>

存储型xss当植入代码进数据库后,每次调用数据库都会执行<script>alert(1)</script>,显示弹窗1,而反射型xss只会弹窗一次。

UA请求头伪造

<?php

$ua=$_SERVER['HTTP_USER_AGENT'];

ehco $ua;

?>

通过userAgent判断设备信息 userAgent常用大全: https://www.jianshu.com/p/5839345c4192

<?php

function getIp()

{

if ($_SERVER["HTTP_CLIENT_IP"] && strcasecmp($_SERVER["HTTP_CLIENT_IP"], "unknown")) {

$ip = $_SERVER["HTTP_CLIENT_IP"];

} else {

if ($_SERVER["HTTP_X_FORWARDED_FOR"] && strcasecmp($_SERVER["HTTP_X_FORWARDED_FOR"], "unknown")) {

$ip = $_SERVER["HTTP_X_FORWARDED_FOR"];//xff是可以伪造的,php代码的ip认证,还有一种是tcp协议的ip认证

} else {

if ($_SERVER["REMOTE_ADDR"] && strcasecmp($_SERVER["REMOTE_ADDR"], "unknown")) {

$ip = $_SERVER["REMOTE_ADDR"];

} else {

if (isset ($_SERVER['REMOTE_ADDR']) && $_SERVER['REMOTE_ADDR'] && strcasecmp($_SERVER['REMOTE_ADDR'],

"unknown")

) {

$ip = $_SERVER['REMOTE_ADDR'];

} else {

$ip = "unknown";

}

}

}

}

return ($ip);

}

echo getIp();

通过php代码获取ip地址信息

$_SERVER['HTTP_ACCEPT_LANGUAGE']//浏览器语言

$_SERVER['REMOTE_ADDR'] //当前用户 IP 。

$_SERVER['REMOTE_HOST'] //当前用户主机名

$_SERVER['REQUEST_URI'] //URL

$_SERVER['REMOTE_PORT'] //端口。

$_SERVER['SERVER_NAME'] //服务器主机的名称。

$_SERVER['PHP_SELF']//正在执行脚本的文件名

$_SERVER['argv'] //传递给该脚本的参数。

$_SERVER['argc'] //传递给程序的命令行参数的个数。

$_SERVER['GATEWAY_INTERFACE']//CGI 规范的版本。

$_SERVER['SERVER_SOFTWARE'] //服务器标识的字串

$_SERVER['SERVER_PROTOCOL'] //请求页面时通信协议的名称和版本

$_SERVER['REQUEST_METHOD']//访问页面时的请求方法

$_SERVER['QUERY_STRING'] //查询(query)的字符串。

$_SERVER['DOCUMENT_ROOT'] //当前运行脚本所在的文档根目录

$_SERVER['HTTP_ACCEPT'] //当前请求的 Accept: 头部的内容。

$_SERVER['HTTP_ACCEPT_CHARSET'] //当前请求的 Accept-Charset: 头部的内容。

$_SERVER['HTTP_ACCEPT_ENCODING'] //当前请求的 Accept-Encoding: 头部的内容

$_SERVER['HTTP_CONNECTION'] //当前请求的 Connection: 头部的内容。例如:“Keep-Alive”。

$_SERVER['HTTP_HOST'] //当前请求的 Host: 头部的内容。

$_SERVER['HTTP_REFERER'] //链接到当前页面的前一页面的 URL 地址。

$_SERVER['HTTP_USER_AGENT'] //当前请求的 User_Agent: 头部的内容。

$_SERVER['HTTPS']//如果通过https访问,则被设为一个非空的值(on),否则返回off

$_SERVER['SCRIPT_FILENAME'] #当前执行脚本的绝对路径名。

$_SERVER['SERVER_ADMIN'] #管理员信息

$_SERVER['SERVER_PORT'] #服务器所使用的端口

$_SERVER['SERVER_SIGNATURE'] #包含服务器版本和虚拟主机名的字符串。

$_SERVER['PATH_TRANSLATED'] #当前脚本所在文件系统(不是文档根目录)的基本路径。

$_SERVER['SCRIPT_NAME'] #包含当前脚本的路径。这在页面需要指向自己时非常有用。

$_SERVER['PHP_AUTH_USER'] #当 PHP 运行在 Apache 模块方式下,并且正在使用 HTTP 认证功能,这个变量便是用户输入的用户名。

$_SERVER['PHP_AUTH_PW'] #当 PHP 运行在 Apache 模块方式下,并且正在使用 HTTP 认证功能,这个变量便是用户输入的密码。

$_SERVER['AUTH_TYPE'] #当 PHP 运行在 Apache 模块方式下,并且正在使用 HTTP 认证功能,这个变量便是认证的类型

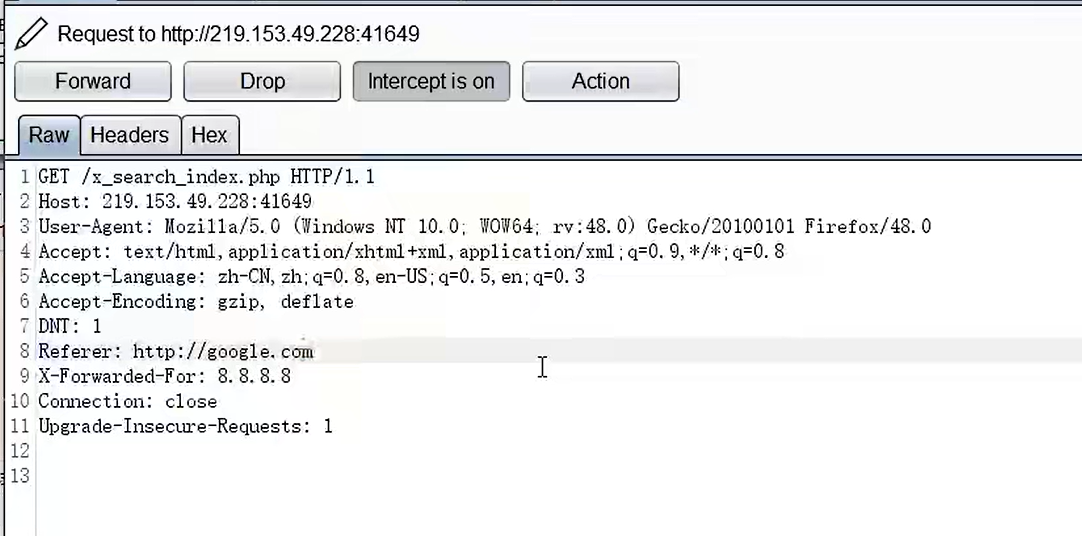

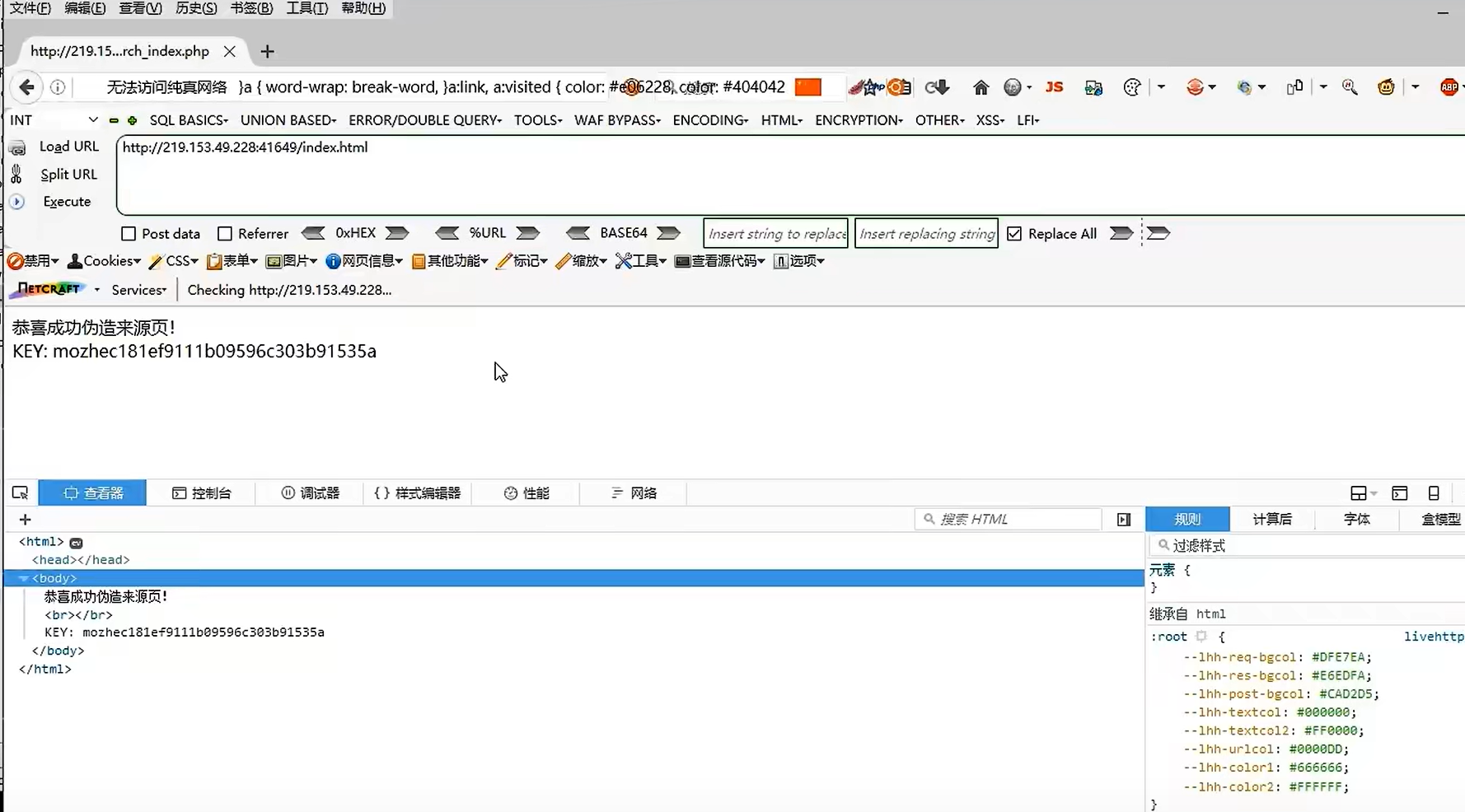

简单的抓包伪造UA头

CSRF-跨站点请求伪造

小迪的奇思妙想:

已知攻击者知道某个管理员的习惯,喜欢看色色,攻击者再色色上面植入了一个JS代码能获取管理员管理的网站信息

管理员去访问一个SESE网站会触发代码,由于管理员浏览器可以直接登录网站,他有管理权限。

管理的网站:检测来源,过滤了攻击

www.alipay.com/pay?name=小迪&money=10000000&account=471656814@qq.com

我在我个人博客注入执行访问URL代码:访问这个付款数据包

而这时你打开了我的博客,并且在你支付宝登录状态下

支付宝检测到这个付款URL是从小迪博客过来的,你妹的GG

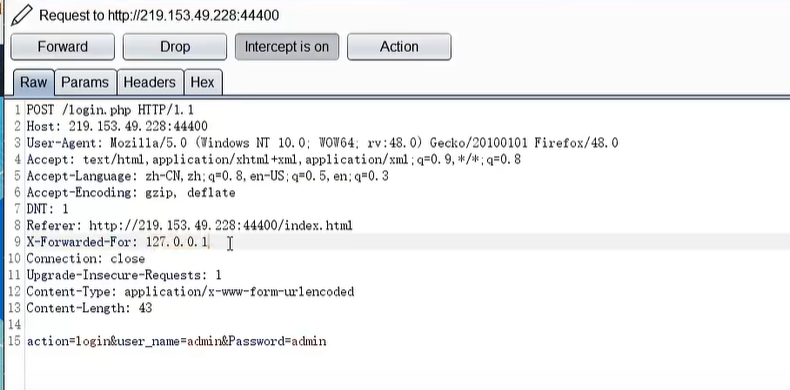

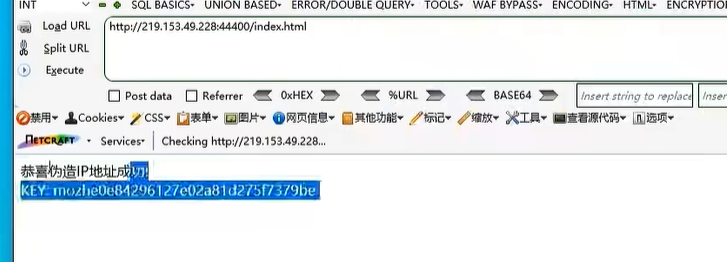

XFF-ip伪造

简单的ip伪造