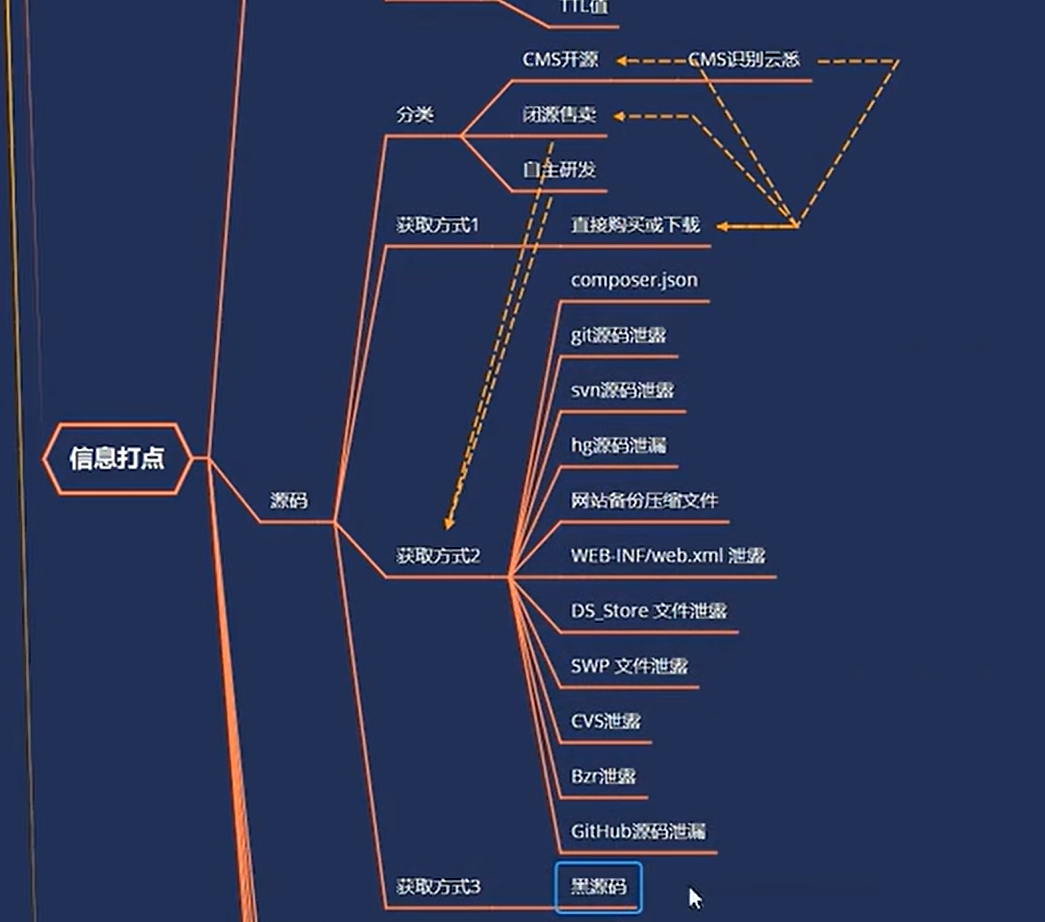

知识点

1、CMS指纹识别源码获取方式

2、习惯&配置&特性等获取方式

3、托管资产平台资源搜索监控

详细点:

源码泄露原因:

1、从源码本身的特性入口

2、从管理员不好的习惯入口

3、从管理员不好的配置入口

4、从管理员不好的意识入口

5、从管理员资源信息搜集入口

源码泄露集合:

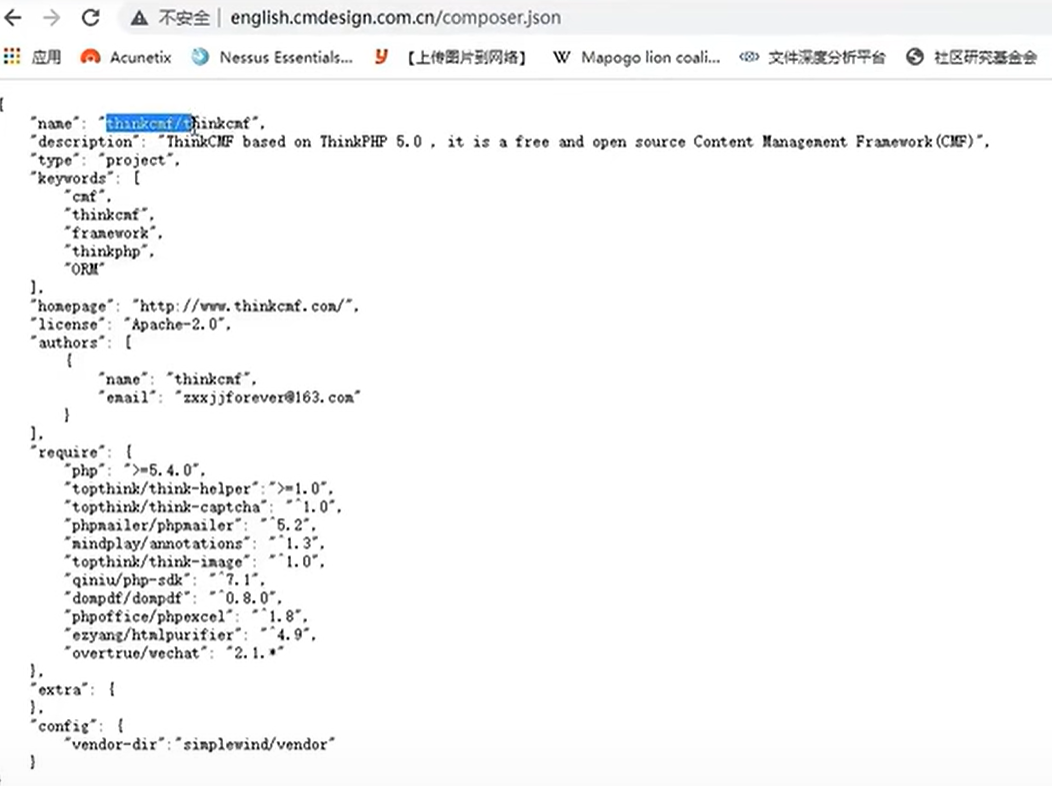

composer.json

git源码泄露

svn源码泄露

hg源码泄露

网络备份压缩文件

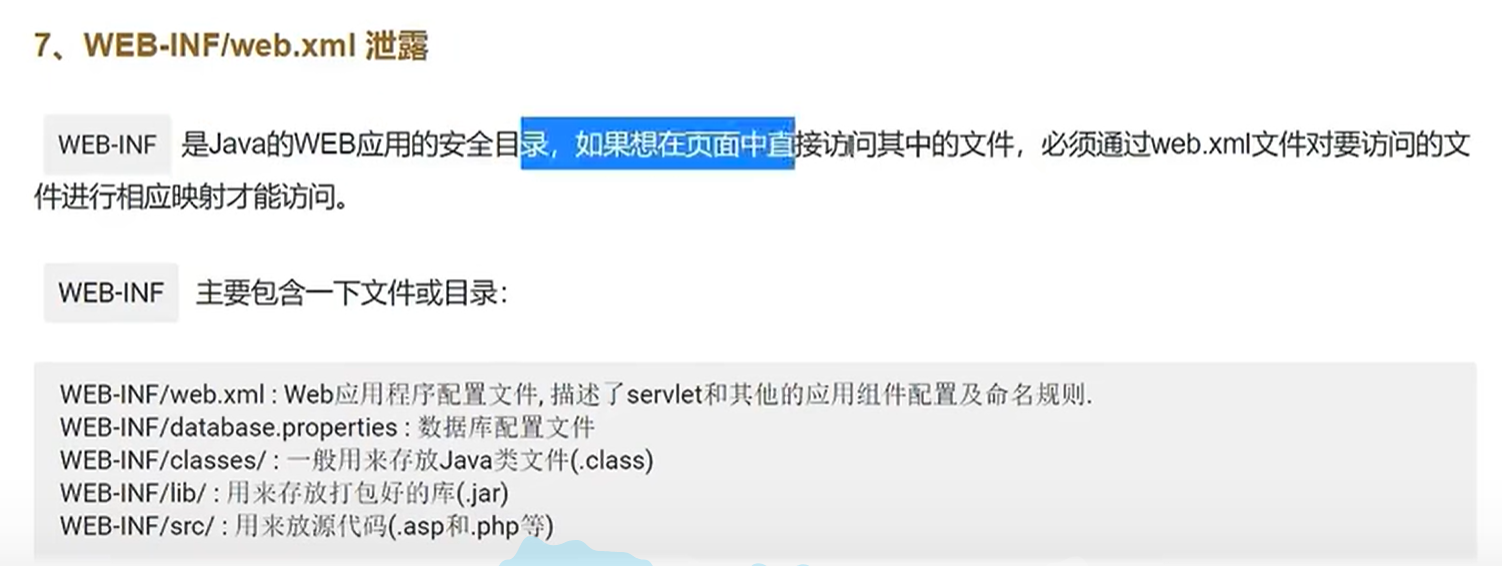

WEB-INF/web.xml 泄露

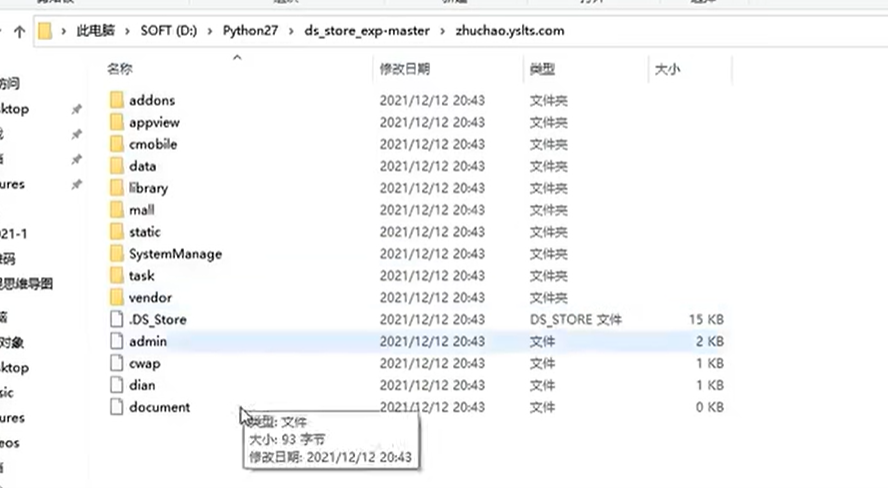

DS_Store文件泄露

SWP 文件泄露

CVS泄露

Bzr泄露

GitHub源码泄露

案例

直接获取-CMS识别-云悉指纹识别平台(要钱)https://yunsee.cn/

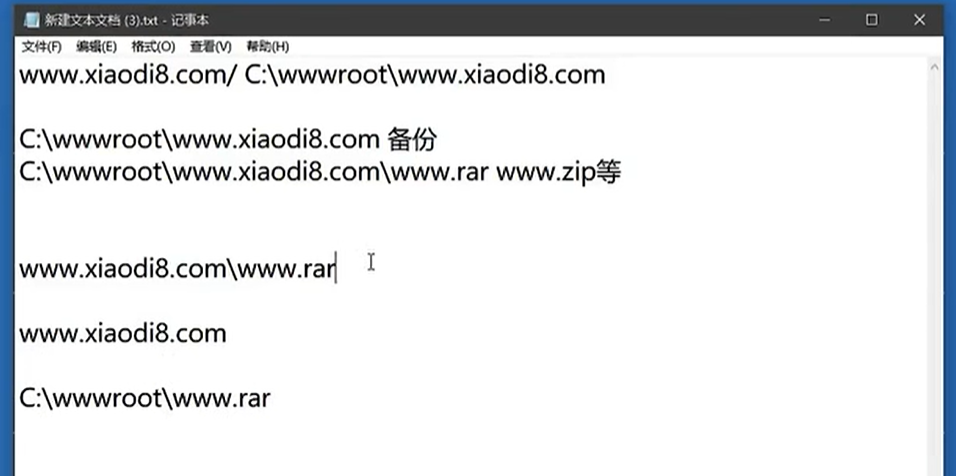

管理员不好的备份习惯,在根目录下面备份了一个压缩包,就很有可能被扫描到,造成源码泄露

备份:敏感目录文件扫描-7kbscan-WebPathBrute

dirsearch也可以用来扫描目录,命令dirsearch -u +ip

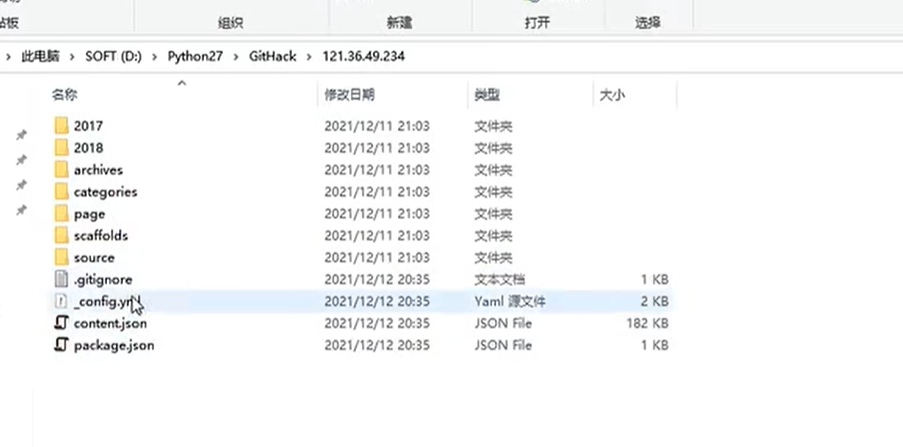

git源码泄露

博客作者跑路了,没法复现了捏

403状态码就是有这个文件,但是没有权限访问

利用Githack工具获取到了源码

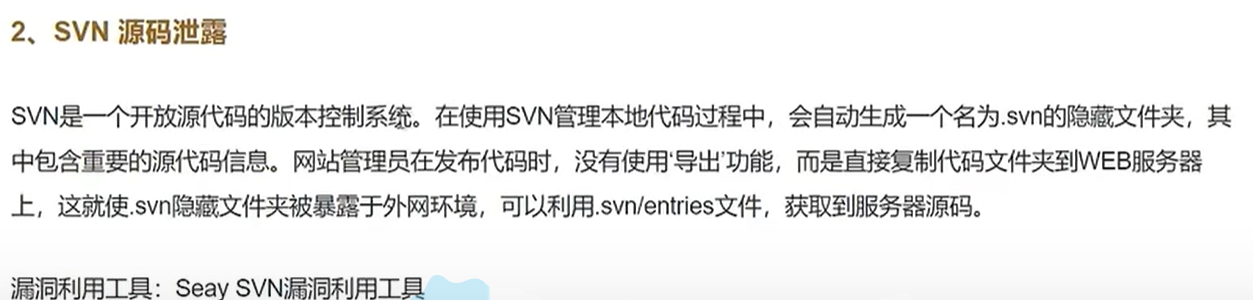

svn源码泄露

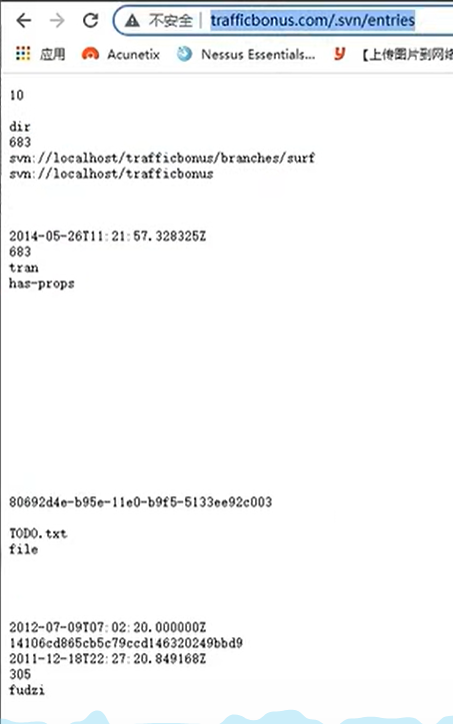

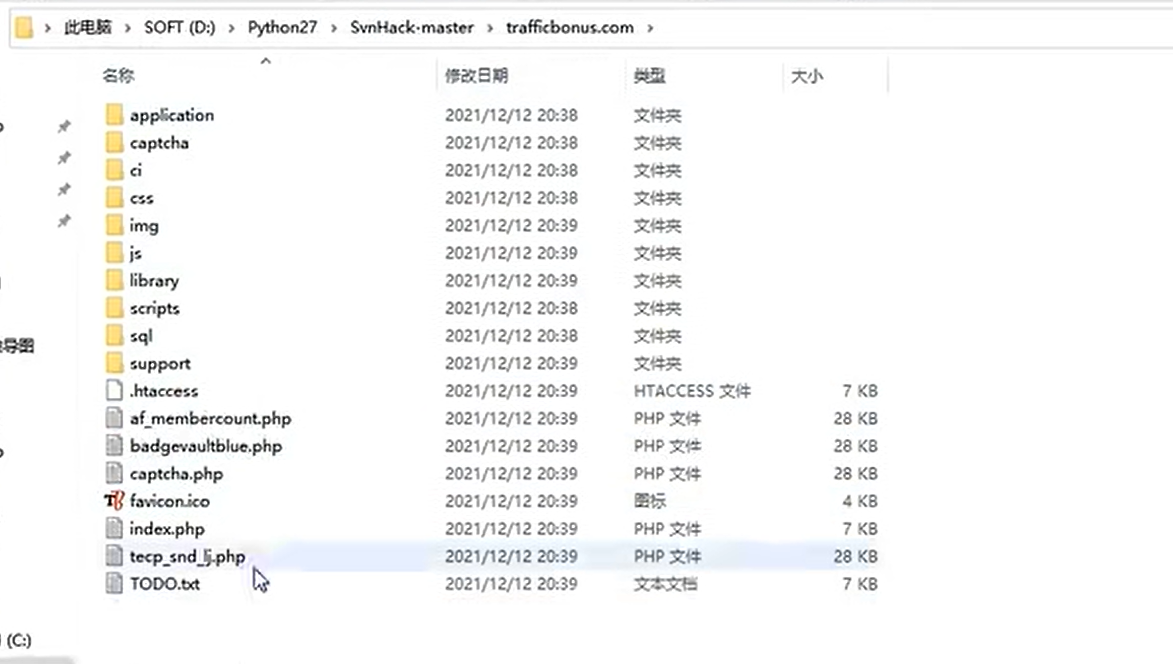

老外的网站也没了……

存在svn泄露

成功获取到源码

DS_Store泄露

PHP特性-composer.json泄露 是php语言的特性

被修了,访问不了一点

反正就是可以知道一些框架插件信息,得到当前程序的信息,可能存在的cms名称,能更好的进行攻击。

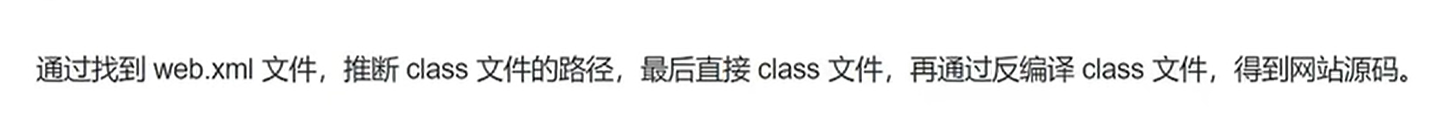

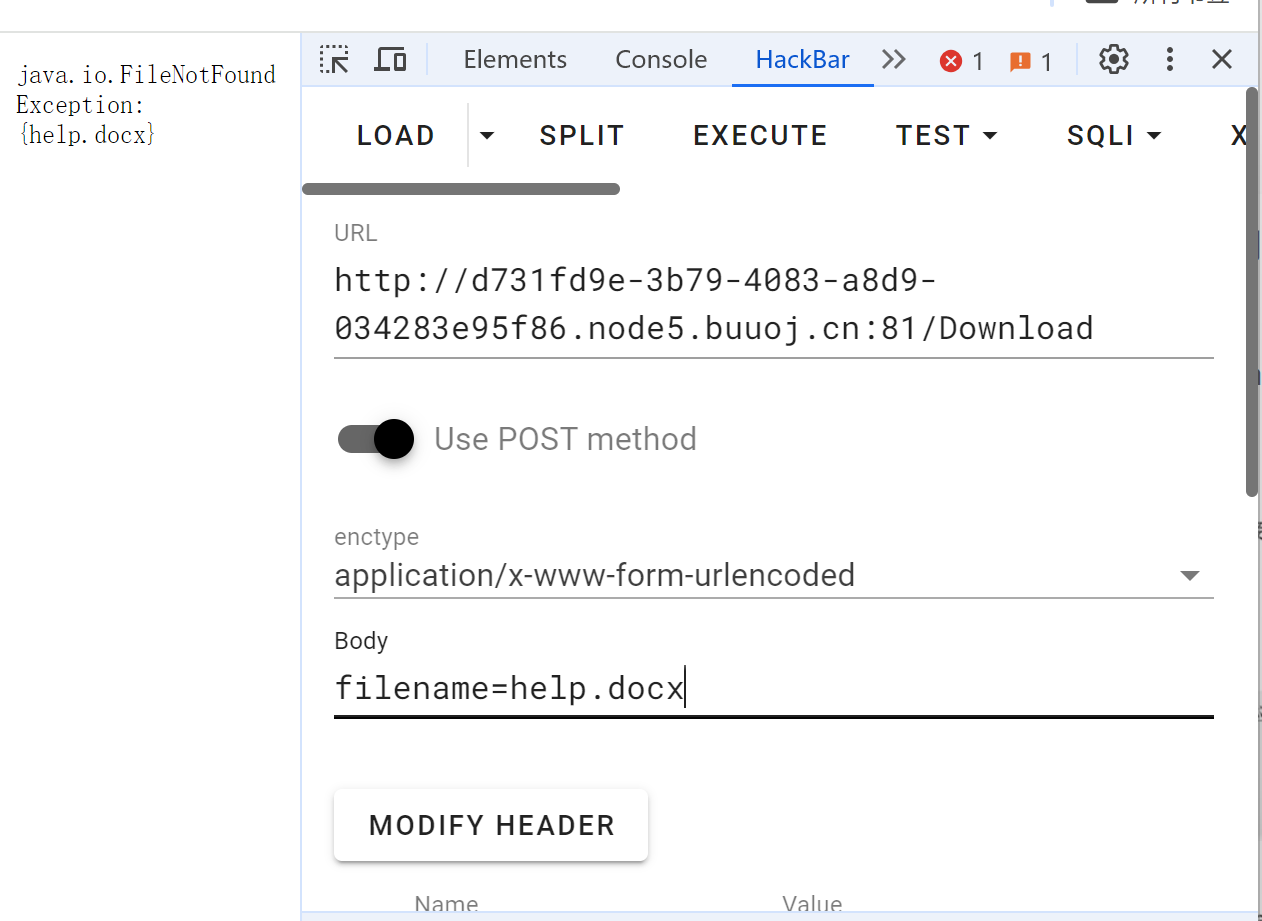

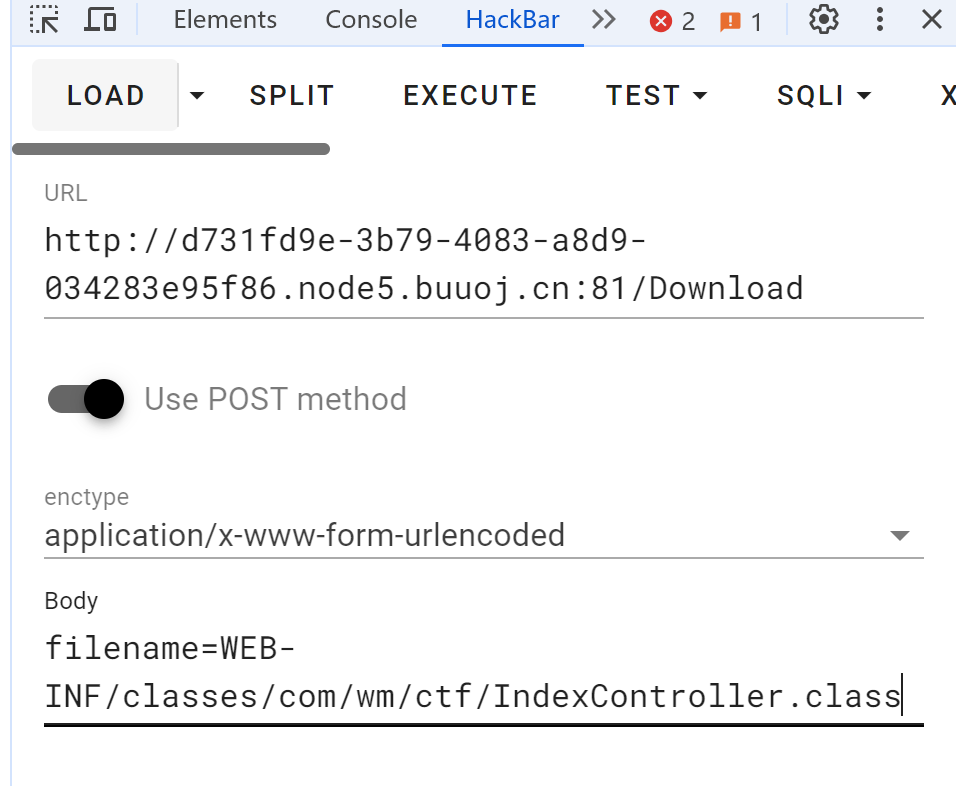

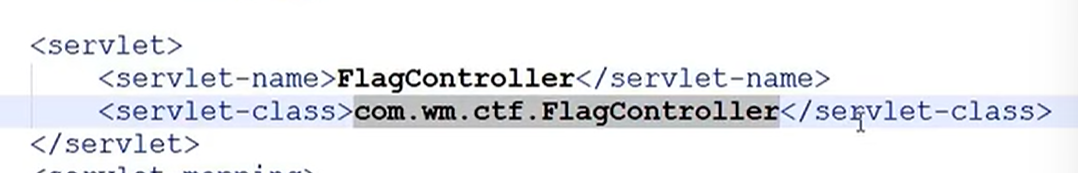

下载配合-WEB-INF泄露-RoarCTF-2019-EasyJava

这样可以实现下载任意的文件(任意文件下载漏洞)的功能,先尝试下载help.docx这个文件,里面没有flag,再看阅读资料,可以下载配置文件,寻找class文件的路径

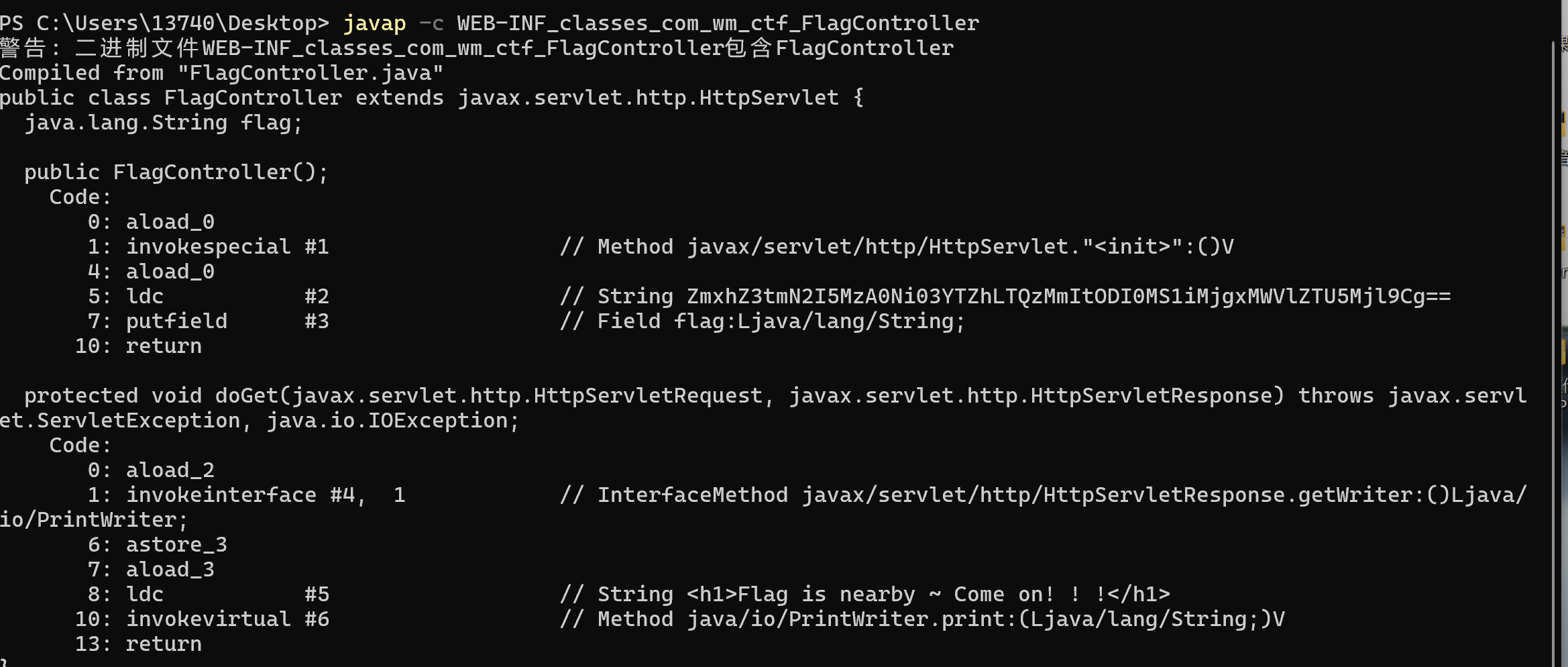

访问class文件,再反编译,就可以得到源码了

下载class文件,当然这题想得到flag,class文件在下面

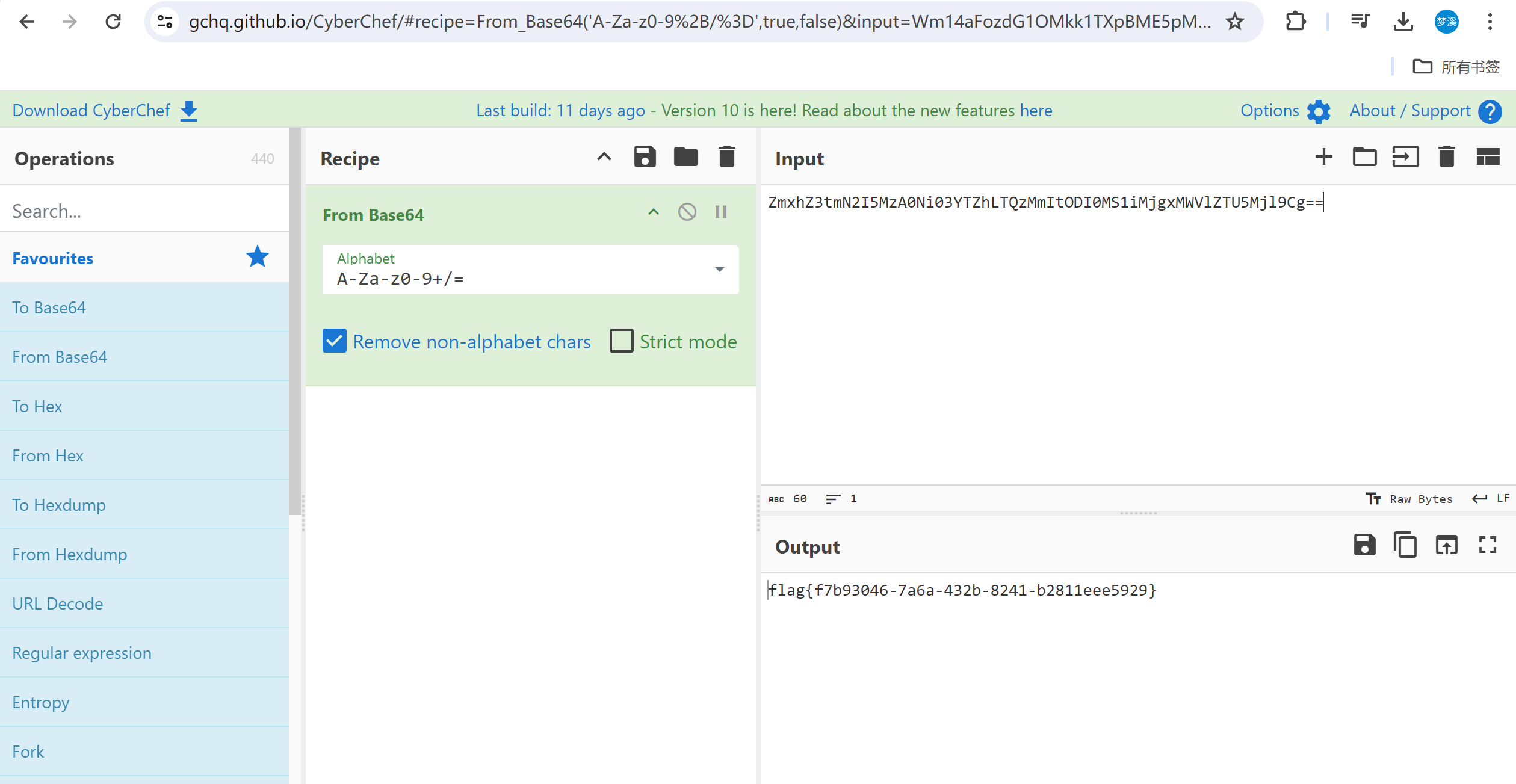

网上搜索一下java反编译的命令,看到一串base64字符解密一下就是flag,完事

github泄露

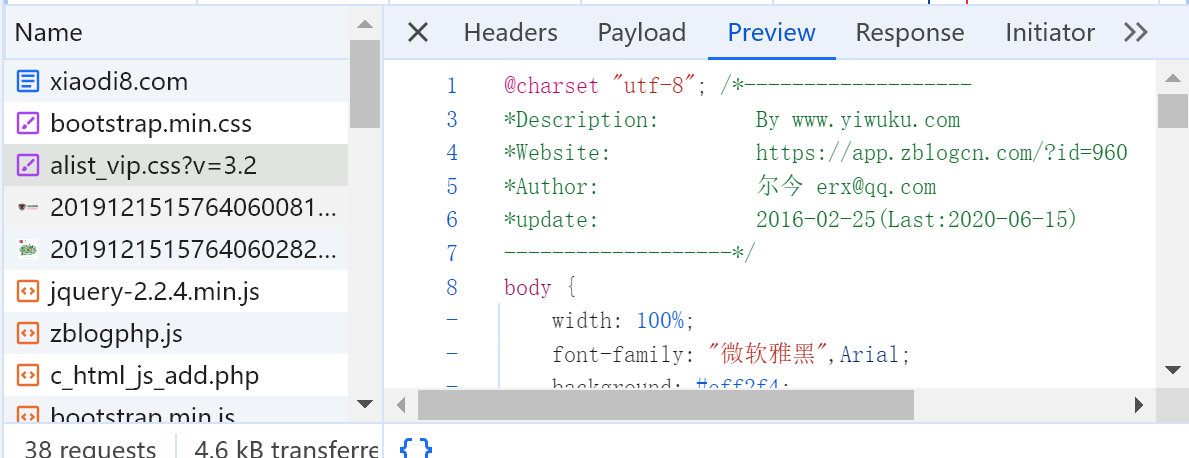

观察js文件,例如小迪的博客,里面就能查看到他是用的zblog搭建的

www.yiwuku.com查询一下这个网站,发现里面就提供了zblog的源码,这样小迪博客的源码就相当于泄露了

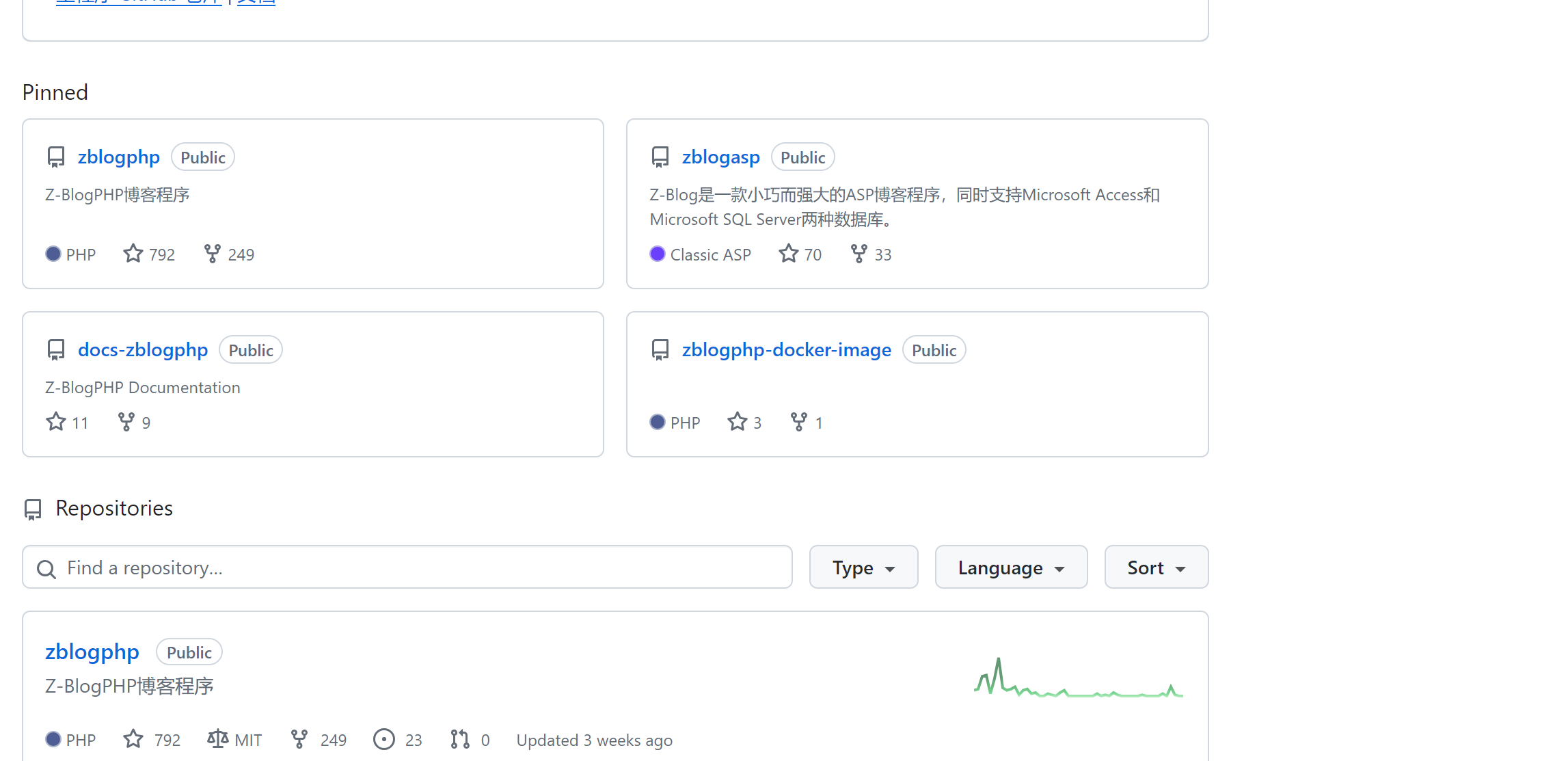

github上也能找到相关的源码

1 | GITHUB 资源搜索: |

思维导图